Au regard des récentes attaques (NotPetya, Wannacry) et l’ utilisation des comptes administrateurs locaux, il convient de restreindre l’utilisation de ces comptes sur un ensemble de machines afin de vous prémunir des attaques dîtes « latérales ». Après avoir implémenté des solutions type Microsoft LAPS afin d’avoir un mot de passe administrateur local différent sur chaque machines, vous pouvez appliquer un ensemble de règles restrictives pour ces type de comptes.

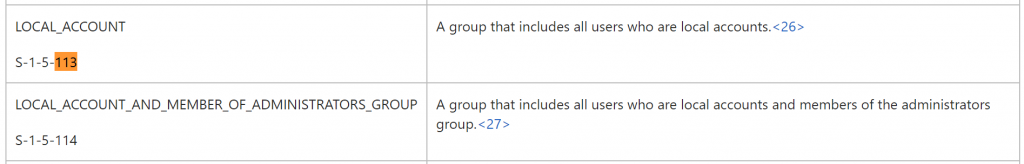

Pour cela, depuis Windows 8.1 ou Serveur 2012R2 par défaut, nous avons l’apparition de deux nouveaux groupes de sécurité :

S-1-5-113: NT AUTHORITY\Local account

S-1-5-114: NT AUTHORITY\Local account and member of Administrators group

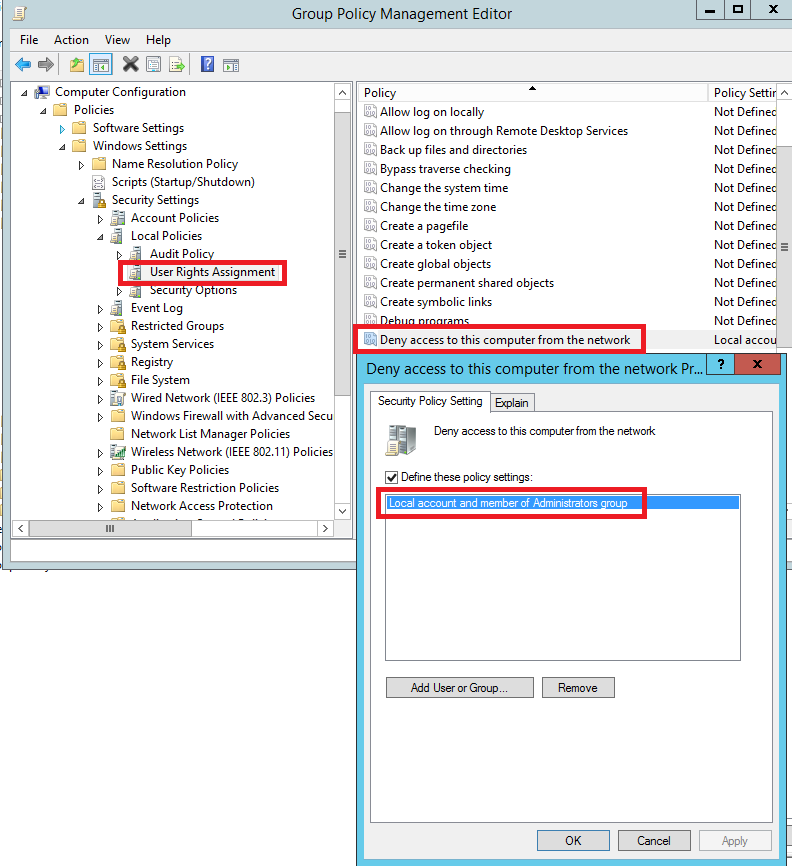

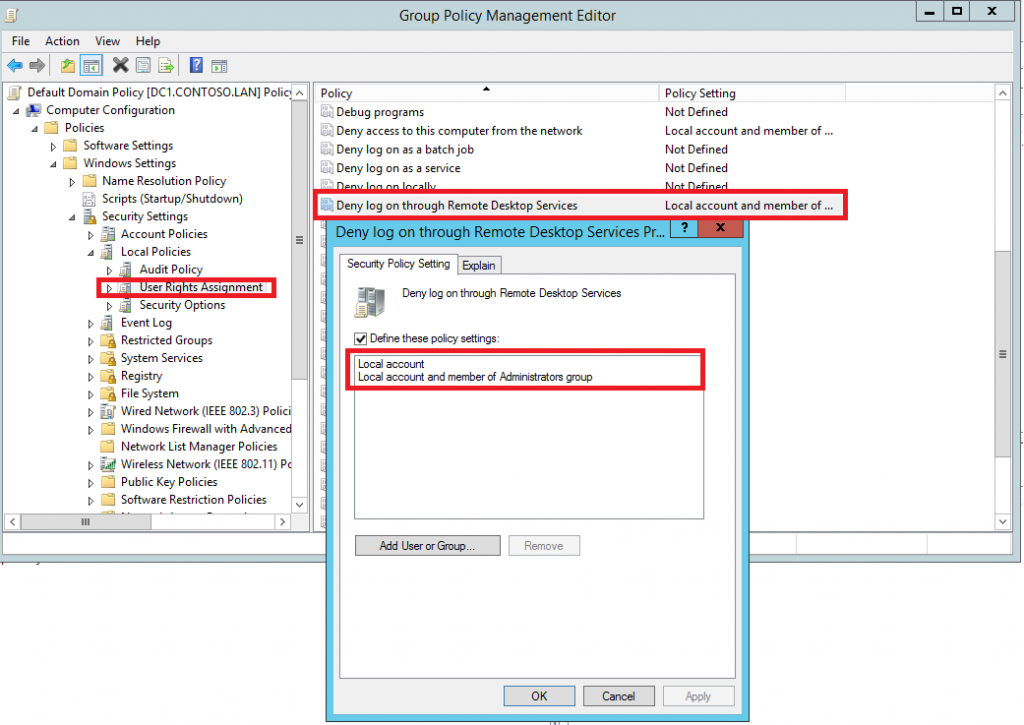

Ces deux groupes vont nous permettre de répertorier les comptes locaux mais aussi les comptes locaux étant membre du groupe administrateur local. Ainsi, il convient de restreindre les connections à travers le réseau, mais aussi les connections via le protocole RDP avec ces comptes.

Pour cela, nous pouvons le faire via des GPOs :

Il est aussi possible d’utiliser ces groupes sous Windows 7, 8, Server 2008, Server 2008 R2 et 2012 en installant la KB2871997

Il est aussi possible d’utiliser ces groupes sous Windows 7, 8, Server 2008, Server 2008 R2 et 2012 en installant la KB2871997

Merci.