Le déploiement de la mise à jour MS14-025 va permettre de modifier la fenêtre de l’Éditeur de gestion des stratégies de groupe de la console de gestion des stratégies de groupe (GPMC) en supprimant la possibilité de configurer et de distribuer des mots de passe via les extensions de préférences de stratégie de groupe suivantes :

• Utilisateur et groupe local

• Lecteurs mappés

• Services

• Tâches planifiées (niveau supérieur)

• Tâches planifiées (niveau inférieur)

• Tâches immédiates (niveau supérieur)

• Tâches immédiates (niveau inférieur)

• Sources de données

Il est important de noter que cette mise à jour ne supprime pas les objets de stratégie de groupe existants et ayant été configurés avant l’application de la mise à jour de sécurité. Les clients qui utilisent des objets de stratégie de groupe existants et ayant été configurés à l’aide des préférences de stratégie de groupe identifiées doivent supprimer ce risque de leur environnement de domaine.

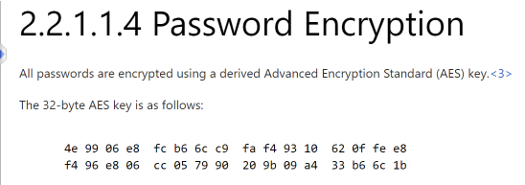

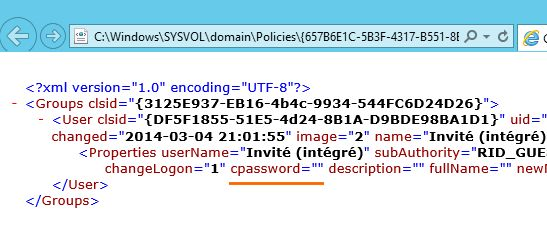

Ainsi, pour toutes les anciennes GPOs qui avaient été configurées avec une préférence possédant un mot de passe doivent être supprimées ou éditées afin de supprimer la valeur de l’attribut cpassword. Ainsi vous pouvez par exemple repérer toutes les GPOs concernées puis modifier le fichier xml contenant le hash du mot de passe et le supprimer. En effet, le mot de passe a été chiffré grâce à une clé symétrique AES 32 bit qui a été rendue publique :

Ainsi, n’importe quel utilisateur qui a accès au sysvol en lecture pourra utiliser cette clé pour déchiffrer le mot de passe.

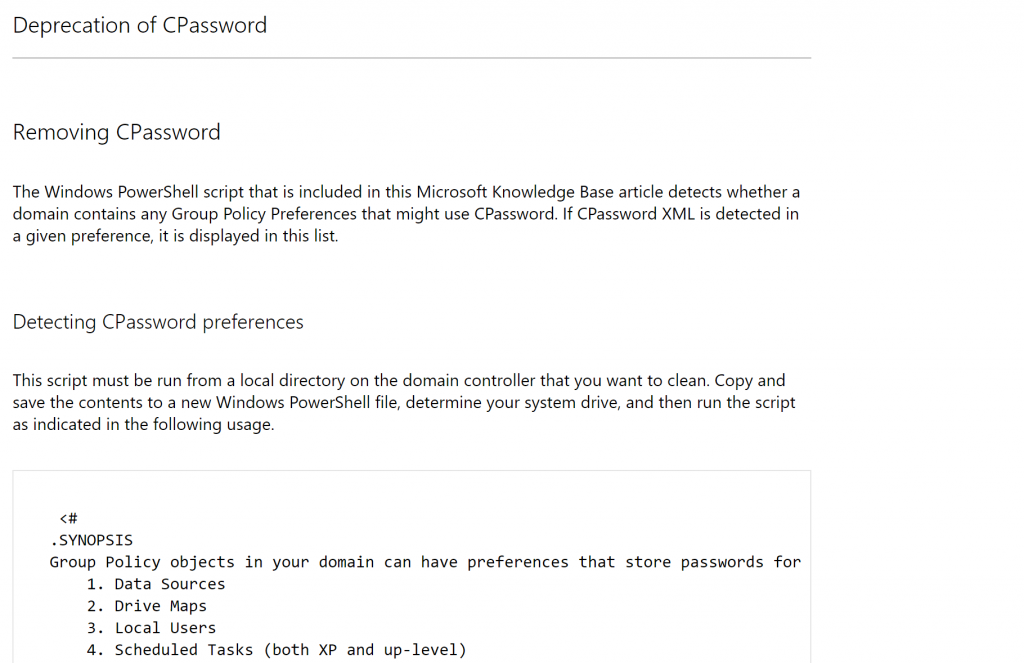

vous pouvez récupérer le script qui se trouve à l’adresse suivante :

Le script se trouve en fin de page :

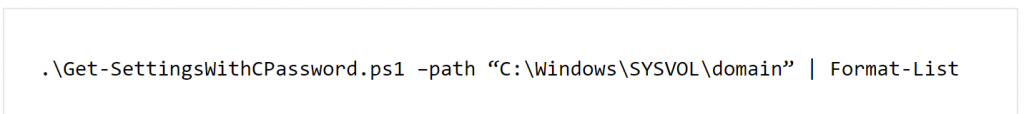

Une fois ce script récupéré, vous pourrez lister l’ensemble des GPOs concernées qui se trouve dans le SYSVOL :

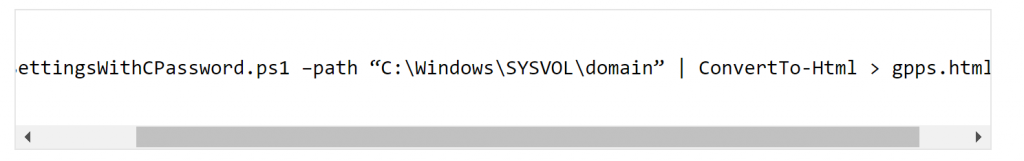

Celui-ci peut prendre pas mal de temps selon le nombre de GPOs que vous possédez. De ce fait, il est conseillé d’exporter la liste dans un fichier html :

Une fois la liste obtenue, vous pouvez supprimer cette vulnérabilité comme indiqué dans le lien suivant :

Ou en vous rendant sur chaque fichier xml pour les stratégies et supprimer la valeur contenue entre les guillemets de l’attribut cpassword.

Sources

https://technet.microsoft.com/fr-fr/library/security/ms14-025.aspx

https://support.microsoft.com/en-us/help/2962486/ms14-025-vulnerability-in-group-policy-preferences-could-allow-elevati

Merci.